Kaspersky、iOSデバイスを標的としたAPT攻撃活動「Operation Triangulation」のカギがiPhoneのハードウェア機能にあることを発見

[本リリースは、2023年12月27日にKasperskyが発表したプレスリリースに基づき作成したものです]

--【概要】---

Kasperskyのグローバル調査分析チーム(GReAT)※1はこのたび、昨年6月および10月に調査結果を発表した、iOSデバイスを標的にしたAPT(持続的標的型)攻撃活動「Operation Triangulation(オペレーション・トライアンギュレーション)※2」についての新たな調査結果を明らかにしました。AppleのiPhoneには、これまで非公開のハードウェア機能があり、同攻撃において極めて重要なカギとなっていました。AppleはCVE-2023-38606として、この問題に対応済みです。GReATはこの調査結果を、昨年12月末にドイツ・ハンブルクで開催された第37回カオス・コミュニケーション・コングレス(Chaos Communication Congress)において発表しました。

--------------

GReATのリサーチャーは、Appleが設計したシステムオンチップ(SoC)の脆弱(ぜいじゃく)性を発見し公開しました。この脆弱性は、GReATが昨年調査結果を発表したiPhoneへの攻撃活動「Operation Triangulation」のカギとなっており、攻撃者はこの非公開のハードウェア機能とその脆弱性を発見し利用して、バージョン「iOS 16.6」までのiPhone上のハードウェアベースのメモリ保護を回避していました。

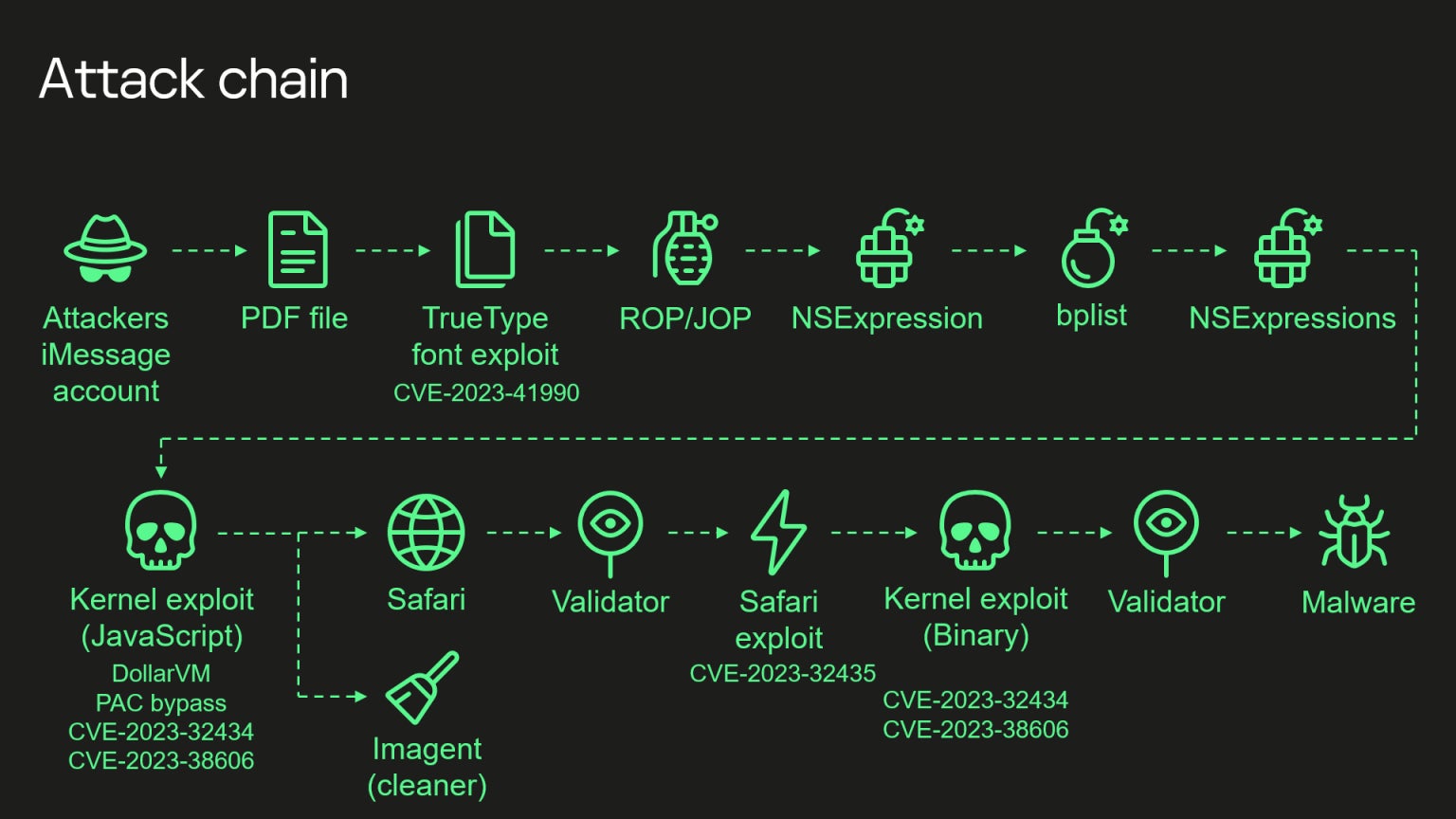

図 : Operation Triangulationの攻撃チェーン

発見した脆弱性はハードウェア機能に関するものです。設計や実装を非公開や隠すことによってセキュリティを確保する「隠ぺいによるセキュリティ(security through obscurity)」の原則に基づくものと思われるハードウェア機能で、テストやデバッグを目的としていた可能性があります。攻撃手順は、Apple製品用のメッセージアプリiMessage経由でゼロクリック・エクスプロイトを含んだファイルを添付したメッセージを送信し、ユーザーに通知することなく処理を行います。その後、特権昇格のコードを実行し、今回のハードウェア機能を悪用してハードウェアベースのセキュリティ保護を回避し、保護されているメモリ領域のコンテンツを操作するというものです。対象デバイスを完全に制御する上で、この手順は不可欠でした。AppleはCVE-2023-38606として、この問題に対応済みです。GReATのリサーチャーは、iOSを最新版にすること、および覚えのない差出人からのiMessage添付ファイルを扱う場合には注意を払うことを推奨しています。

当社が把握している限り、このハードウェア機能は公には文書化されておらず、従来のセキュリティ手法を用いた検知と解析は困難を極めました。GReATのリサーチャーはiPhoneのハードウェアとソフトウェアの統合を慎重に解析し、特にCPUと入出力機器との効率的な通信に不可欠なメモリマップドI/O(MMIO)アドレスに焦点を当てて大規模なリバースエンジニアリングに取り組みました。しかし、攻撃者がハードウェアベースのカーネルメモリ保護を回避するために使用した未知のMMIOアドレスは、どのデバイスツリーの範囲でも確認できませんでした。また、SoCの複雑な仕組みとiOSとの相互作用、特にメモリ管理と保護のメカニズムに関しても解明する必要がありました。このプロセスでは、これらMMIOアドレスへの参照を見つけるために、多岐にわたるデバイスツリーファイル、ソースコード、カーネルイメージやファームウェアを徹底的に調査しました。

Kaspersky GReATのプリンシパルセキュリティリサーチャー、ボリス・ラリン(Boris Larin)は、次のように述べています。「今回発見したのは、普通の脆弱性ではありません。iOSエコシステムは閉鎖的な性質なため発見のプロセスは困難で時間もかかり、ハードウェアとソフトウェア両方のアーキテクチャを包括的に理解する必要がありました。改めて教訓になったのは、高度なハードウェアベースの保護があっても、高度な技術を持つ攻撃者の前ではその効果がなくなる可能性があるということです。こうした保護を回避できてしまうハードウェア機能がある場合はなおさらです」

■「Operation Triangulation」とは

iOSデバイスを標的とするAPT攻撃活動で、2023年に当社GReATのリサーチャーによって発見されました。この高度な攻撃では、iMessageを介して拡散されるゼロクリック・エクスプロイトが取り入れられており、攻撃者は標的のデバイスを完全に掌握しユーザーデータにアクセスすることが可能です。Appleはこの対応として、GReATが特定した四つのゼロデイ脆弱性(CVE-2023-32434、CVE-2023-32435、CVE-2023-38606、CVE-2023-41990)を修正するセキュリティアップデートをリリースしています。これらの脆弱性の影響を受けるApple製品は、iPhone、iPod、iPad、macOSデバイス、Apple TV、Apple Watchなど多岐にわたります。また、当社はハードウェア機能の悪用についてもAppleに報告し、それを受けてAppleは影響の軽減に取り組みました。

■ 「Operation Triangulation」に関する今回の発表詳細は、Securelistブログ(英語)「Operation Triangulation: The last (hardware) mystery」で、これまでの調査結果は特設ウェブページ(英語)でご覧いただけます。

https://securelist.com/operation-triangulation-the-last-hardware-mystery/111669/

https://securelist.com/trng-2023/

また、昨年発表した抄訳プレスリリースは次のウェブページからご覧いただけます。6月2日発表済み「Kaspersky、iOSデバイスを標的とした新たなモバイルAPT攻撃活動を発見」、11月2日発表済み「Kaspersky、iOSデバイスを標的としたモバイルAPT攻撃活動「Operation Triangulation」のさらなる調査詳細を公開」

https://www.kaspersky.co.jp/about/press-releases/2023_vir01062023

https://www.kaspersky.co.jp/about/press-releases/2023_vir02112023

■ 既知または未知の攻撃者による標的型攻撃から企業を守るために、以下の対策を講じることをお進めします。

・OS、アプリケーション、アンチウイルスソフトウェアを定期的に更新し、既知の脆弱性にパッチを適用してください。

・SOCチームが最新の脅威インテリジェンスを利用できるようにしてください。Kaspersky Threat Intelligence Portalは、当社が提供する脅威インテリジェンスの一元的なアクセスポイントで、過去20年以上にわたり収集したサイバー攻撃に関するデータと知見を提供します。

https://www.kaspersky.co.jp/enterprise-security/threat-intelligence

・GReATの専門家が開発したKasperskyオンライントレーニングを活用して、サイバーセキュリティチームのスキル向上を図り、最新の標的型攻撃に対処できるようにしてください。

https://xtraining.kaspersky.com/

・インシデントをエンドポイントレベルで検知、調査し、迅速に修復するために、Kaspersky Endpoint Detection and ResponseなどのEDRソリューションを実装してください。

https://www.kaspersky.co.jp/enterprise-security/endpoint-detection-response-edr

・当社のインシデントレスポンスおよびデジタルフォレンジックサービスは、セキュリティコントロールで特定したアラートや脅威を調査し、深い知見を提供します。

https://www.kaspersky.co.jp/enterprise-security/incident-response

※1 グローバル調査分析チーム(Global Research and Analysis Team、GReAT、グレート)

GReATは当社の研究開発の中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。

※2 この攻撃で使用されるマルウェアが、対象デバイスのソフトウェアとハードウェアの仕様を認識するために、Canvas Fingerprinting技術を使用してデバイスのメモリに黄色の三角形を描画することから命名しました。

■ Kaspersky について

Kasperskyは、1997年に設立されたグローバルで事業を展開するサイバーセキュリティ企業です。Kasperskyが有する深く高度な脅威インテリジェンスとセキュリティの専門性は、常に当社の革新的なセキュリティソリューションやサービスに反映され、世界中の企業、政府機関、重要インフラから個人のお客様までを保護しています。高度に進化するデジタル脅威に対抗するため、先進のエンドポイント保護製品をはじめ、多くのソリューションとサービスを包括するセキュリティポートフォリオを提供しています。当社のテクノロジーは、4億人以上のユーザーを保護し、22万の企業や組織の重要な資産を守る力になっています。詳しくは https://www.kaspersky.co.jp/

をご覧ください。

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像