ランサムウェアNokoyawaを使用した攻撃でMicrosoft Windowsのゼロデイ脆弱性が悪用される

[本リリースは、2023年4月11日にKasperskyが発表したプレスリリースに基づき作成したものです]

--【概要】---

Kasperskyのグローバル調査分析チーム(GReAT)※は、今年の2月、Microsoftの共通ログファイルシステム(CLFS)のゼロデイ脆弱(ぜいじゃく)性を利用した攻撃を発見しました。

https://securelist.com/nokoyawa-ransomware-attacks-with-windows-zero-day/109483/

サイバー犯罪グループは、Windows 11を含むWindows OSの異なるバージョンおよびビルド用に開発したエクスプロイトを使用し、ランサムウェア「Nokoyawa」の展開を試みていました。Microsoftはこの脆弱性にCVE-2023-28252を割り当て、2023年4月11日(米国時間)、月例のセキュリティ更新プログラムの一環としてパッチをリリースしました。このグループは、中東および北米、そして以前にはアジア地域におけるさまざまな中小企業に対して、類似する既知のCLFS権限昇格のエクスプロイトも実行しようとしていました。

--------------

当社が発見した脆弱性の多くはAPT(持続的標的型)攻撃に使用されていますが、この脆弱性はランサムウェアを使用して攻撃を行うグループがサイバー犯罪の目的で悪用しようとしていました。このグループの特徴は、類似性はあるものの大量のユニークなCLFSのエクスプロイトを使用していることです。当社のリサーチャーは、2022年6月以降、少なくとも5種類のこの種のエクスプロイトを確認しており、それらは卸売と小売、エネルギー、製造、ヘルスケア、ソフトウェア開発の業界への攻撃に使用されていました。

Microsoftはこのゼロデイ脆弱性にCVE-2023-28252を割り当てました。これは、CLFSの権限昇格の脆弱性で、ログファイルの操作によって引き起こされます。当社のリサーチャーは、今年の2月に、中東および北米地域のさまざまな中小企業のMicrosoft Windowsサーバーにおいて、同様の権限昇格のエクスプロイトを実行しようとする多数の試みを確認しており、追加で再調査した結果この脆弱性を発見しました。

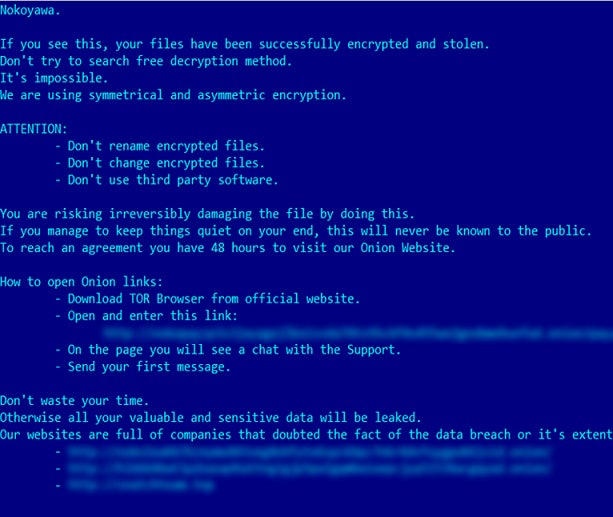

CVE-2023-28252は、サイバー犯罪者が最終的にランサムウェアNokoyawaの新しい亜種を展開しようとしていた攻撃において、当社のリサーチャーによって初めて発見されました。これまでの亜種は、ランサムウェア「JSWorm」の名前を変更しただけの亜種でしたが、今回の攻撃で使用されたNokoyawaの亜種は、コードベースの面でJSWormとはかなり異なります。

今回の攻撃で使用されたエクスプロイトは、Windows 11を含むWindows OSのさまざまなバージョンおよびビルドに対応するように開発されており、攻撃者はCVE-2023-28252の脆弱性を利用して、権限を昇格しセキュリティアカウントマネージャー(SAM)データベースから認証情報を窃取します。

Kaspersky GReATのリードセキュリティリサーチャー ボリス・ラリン(Boris Larin)は、次のように述べています。「ゼロデイ脆弱性は、以前は主にAPT攻撃グループのツールでしたが、今ではサイバー犯罪グループが使用するようになりました。サイバー犯罪者たちは、ゼロデイ脆弱性を定期的に攻撃で使用するためのリソースを手に入れています。また、犯罪者らに協力し、次々とエクスプロイトを開発するエクスプロイト開発者も存在します。企業は、Microsoftの最新パッチを可能な限り速やかに適用し、EDRソリューションなど、ほかの保護対策を使用することが重要です」

・カスペルスキー製品は、CVE-2023-28252のエクスプロイトと関連するマルウェアを検知して防御します。

・この新しいゼロデイ脆弱性については、Securelistブログ(英語)「Nokoyawa ransomware attacks with Windows zero-day」でご覧いただけます。

https://securelist.com/nokoyawa-ransomware-attacks-with-windows-zero-day/109483/

企業や組織がシステムにパッチを適用する十分な時間を確保できるよう、さらに詳しい内容は4月の月例セキュリティ更新プログラムから9日後に追加で共有する予定です。

このような脆弱性を悪用した攻撃への安全対策として、次のような取り組みを推奨します。

・Microsoft Windowsの更新プログラムを可能な限り速やかに、かつ定期的に適用する

・脆弱性攻撃ブロック、ふるまい検知、悪意のある操作をロールバックできる修復エンジンを搭載したKaspersky Endpoint Security for Businessのような、信頼性の高いエンドポイントセキュリティソリューションを使用する

https://www.kaspersky.co.jp/enterprise-security/endpoint

・APT対策およびEDRソリューションを採用し、脅威の発見や検知、調査、適切なタイミングでのインシデントの修復などの機能を利用できるようにする。また、SOCチームが最新の脅威インテリジェンスにアクセスできるようにし、定期的なセキュリティ専門のトレーニングでスキルの向上を図る。これらはすべてKaspersky Expert Securityのフレームワークで提供しています

https://www.kaspersky.co.jp/enterprise-security

・適切なエンドポイント保護に加えて、著名な企業や組織を狙う攻撃に対抗するためには専用サービスが役立ちます。Kaspersky Managed Detection and Responseでは、攻撃者が目標を達成する前に、攻撃を早期に特定して阻止することができます

https://www.kaspersky.co.jp/enterprise-security/managed-detection-and-response

※ Global Research and Analysis Team(GReAT、グレート)

GReATはKasperskyの研究開発の中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。

Kaspersky について

Kasperskyは、1997年に設立されたグローバルで事業を展開するサイバーセキュリティ企業です。Kasperskyが有する深く高度な脅威インテリジェンスとセキュリティの専門性は、常に当社の革新的なセキュリティソリューションやサービスに反映され、世界中の企業、政府機関、重要インフラから個人のお客様までを保護しています。高度に進化するデジタル脅威に対抗するため、先進のエンドポイント保護製品をはじめ、多くのソリューションとサービスを包括するセキュリティポートフォリオを提供しています。当社のテクノロジーは、4億人以上のユーザーを保護し、24万の企業や組織の重要な資産を守る力になっています。詳しくは https://www.kaspersky.co.jp をご覧ください。

--【概要】---

Kasperskyのグローバル調査分析チーム(GReAT)※は、今年の2月、Microsoftの共通ログファイルシステム(CLFS)のゼロデイ脆弱(ぜいじゃく)性を利用した攻撃を発見しました。

https://securelist.com/nokoyawa-ransomware-attacks-with-windows-zero-day/109483/

サイバー犯罪グループは、Windows 11を含むWindows OSの異なるバージョンおよびビルド用に開発したエクスプロイトを使用し、ランサムウェア「Nokoyawa」の展開を試みていました。Microsoftはこの脆弱性にCVE-2023-28252を割り当て、2023年4月11日(米国時間)、月例のセキュリティ更新プログラムの一環としてパッチをリリースしました。このグループは、中東および北米、そして以前にはアジア地域におけるさまざまな中小企業に対して、類似する既知のCLFS権限昇格のエクスプロイトも実行しようとしていました。

--------------

当社が発見した脆弱性の多くはAPT(持続的標的型)攻撃に使用されていますが、この脆弱性はランサムウェアを使用して攻撃を行うグループがサイバー犯罪の目的で悪用しようとしていました。このグループの特徴は、類似性はあるものの大量のユニークなCLFSのエクスプロイトを使用していることです。当社のリサーチャーは、2022年6月以降、少なくとも5種類のこの種のエクスプロイトを確認しており、それらは卸売と小売、エネルギー、製造、ヘルスケア、ソフトウェア開発の業界への攻撃に使用されていました。

Microsoftはこのゼロデイ脆弱性にCVE-2023-28252を割り当てました。これは、CLFSの権限昇格の脆弱性で、ログファイルの操作によって引き起こされます。当社のリサーチャーは、今年の2月に、中東および北米地域のさまざまな中小企業のMicrosoft Windowsサーバーにおいて、同様の権限昇格のエクスプロイトを実行しようとする多数の試みを確認しており、追加で再調査した結果この脆弱性を発見しました。

CVE-2023-28252は、サイバー犯罪者が最終的にランサムウェアNokoyawaの新しい亜種を展開しようとしていた攻撃において、当社のリサーチャーによって初めて発見されました。これまでの亜種は、ランサムウェア「JSWorm」の名前を変更しただけの亜種でしたが、今回の攻撃で使用されたNokoyawaの亜種は、コードベースの面でJSWormとはかなり異なります。

今回の攻撃で使用されたエクスプロイトは、Windows 11を含むWindows OSのさまざまなバージョンおよびビルドに対応するように開発されており、攻撃者はCVE-2023-28252の脆弱性を利用して、権限を昇格しセキュリティアカウントマネージャー(SAM)データベースから認証情報を窃取します。

Kaspersky GReATのリードセキュリティリサーチャー ボリス・ラリン(Boris Larin)は、次のように述べています。「ゼロデイ脆弱性は、以前は主にAPT攻撃グループのツールでしたが、今ではサイバー犯罪グループが使用するようになりました。サイバー犯罪者たちは、ゼロデイ脆弱性を定期的に攻撃で使用するためのリソースを手に入れています。また、犯罪者らに協力し、次々とエクスプロイトを開発するエクスプロイト開発者も存在します。企業は、Microsoftの最新パッチを可能な限り速やかに適用し、EDRソリューションなど、ほかの保護対策を使用することが重要です」

・カスペルスキー製品は、CVE-2023-28252のエクスプロイトと関連するマルウェアを検知して防御します。

・この新しいゼロデイ脆弱性については、Securelistブログ(英語)「Nokoyawa ransomware attacks with Windows zero-day」でご覧いただけます。

https://securelist.com/nokoyawa-ransomware-attacks-with-windows-zero-day/109483/

企業や組織がシステムにパッチを適用する十分な時間を確保できるよう、さらに詳しい内容は4月の月例セキュリティ更新プログラムから9日後に追加で共有する予定です。

このような脆弱性を悪用した攻撃への安全対策として、次のような取り組みを推奨します。

・Microsoft Windowsの更新プログラムを可能な限り速やかに、かつ定期的に適用する

・脆弱性攻撃ブロック、ふるまい検知、悪意のある操作をロールバックできる修復エンジンを搭載したKaspersky Endpoint Security for Businessのような、信頼性の高いエンドポイントセキュリティソリューションを使用する

https://www.kaspersky.co.jp/enterprise-security/endpoint

・APT対策およびEDRソリューションを採用し、脅威の発見や検知、調査、適切なタイミングでのインシデントの修復などの機能を利用できるようにする。また、SOCチームが最新の脅威インテリジェンスにアクセスできるようにし、定期的なセキュリティ専門のトレーニングでスキルの向上を図る。これらはすべてKaspersky Expert Securityのフレームワークで提供しています

https://www.kaspersky.co.jp/enterprise-security

・適切なエンドポイント保護に加えて、著名な企業や組織を狙う攻撃に対抗するためには専用サービスが役立ちます。Kaspersky Managed Detection and Responseでは、攻撃者が目標を達成する前に、攻撃を早期に特定して阻止することができます

https://www.kaspersky.co.jp/enterprise-security/managed-detection-and-response

※ Global Research and Analysis Team(GReAT、グレート)

GReATはKasperskyの研究開発の中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。

Kaspersky について

Kasperskyは、1997年に設立されたグローバルで事業を展開するサイバーセキュリティ企業です。Kasperskyが有する深く高度な脅威インテリジェンスとセキュリティの専門性は、常に当社の革新的なセキュリティソリューションやサービスに反映され、世界中の企業、政府機関、重要インフラから個人のお客様までを保護しています。高度に進化するデジタル脅威に対抗するため、先進のエンドポイント保護製品をはじめ、多くのソリューションとサービスを包括するセキュリティポートフォリオを提供しています。当社のテクノロジーは、4億人以上のユーザーを保護し、24万の企業や組織の重要な資産を守る力になっています。詳しくは https://www.kaspersky.co.jp をご覧ください。

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像

- 種類

- 調査レポート

- ビジネスカテゴリ

- アプリケーション・セキュリティ

- ダウンロード